现场黑客实战指南:探索如何在漏洞赏金猎人视角下进行深入思考与分析(第二部分)

现场黑客实战指南:探索如何在漏洞赏金猎人视角下进行深入思考与分析(第二部分)

ZETMAN现场黑客实战指南: 探索如何在漏洞赏金猎人视角下进行深入思考与分析(第二部分)

0. 参考YouTube大佬视频学习

1. 前集回顾

回顾第一部分发现的网站目录结构

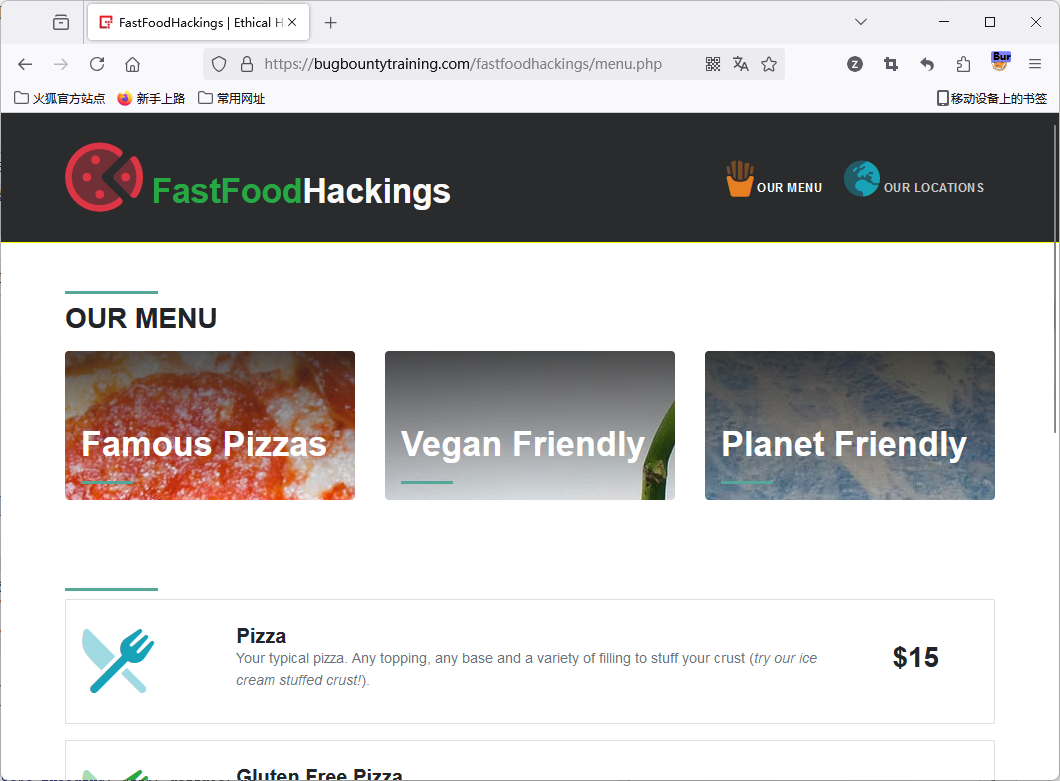

网站主页点击 OUR MENU 我们的菜单页面,会出现一个类似点单的页面

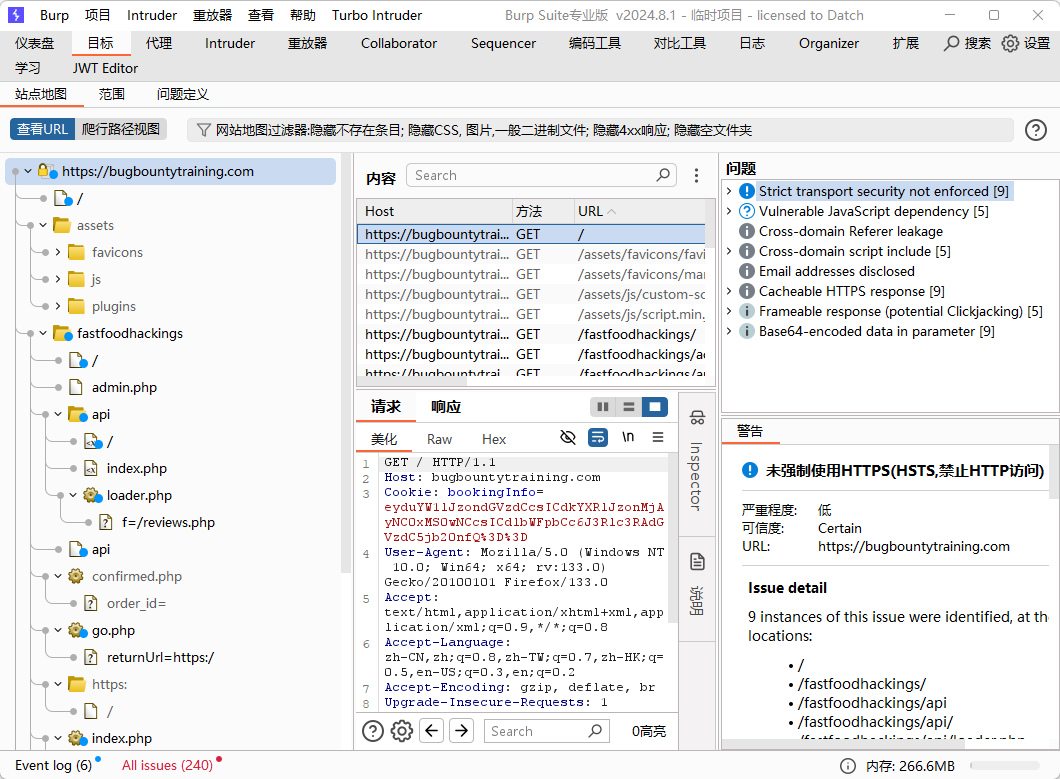

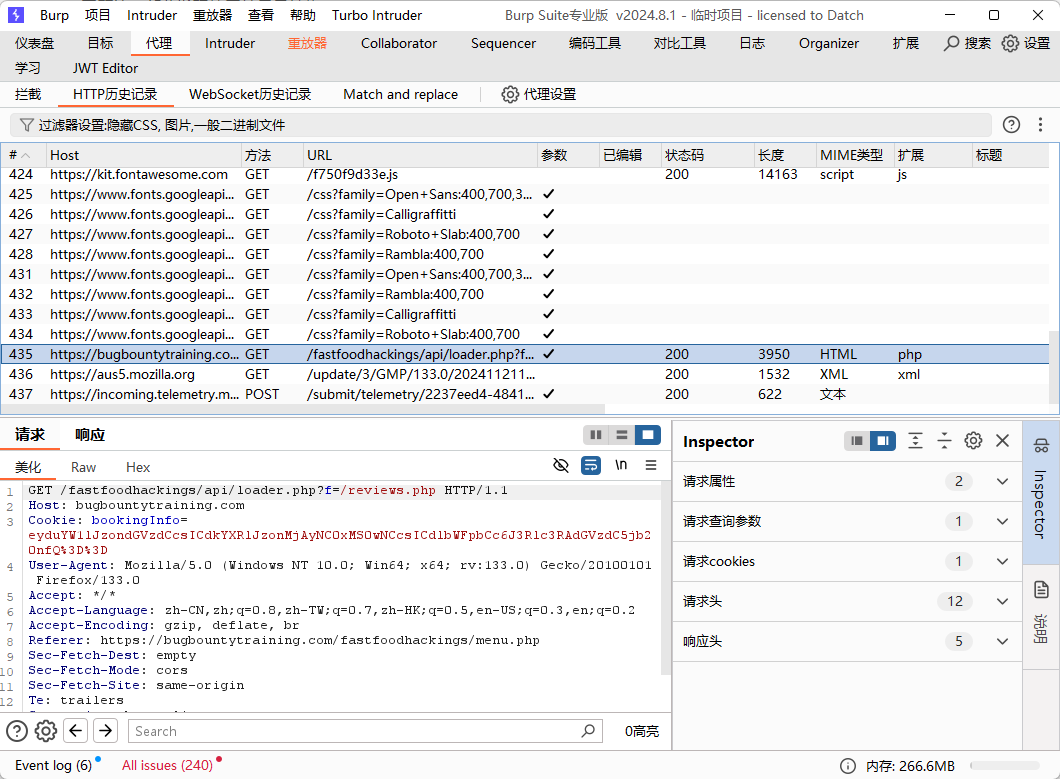

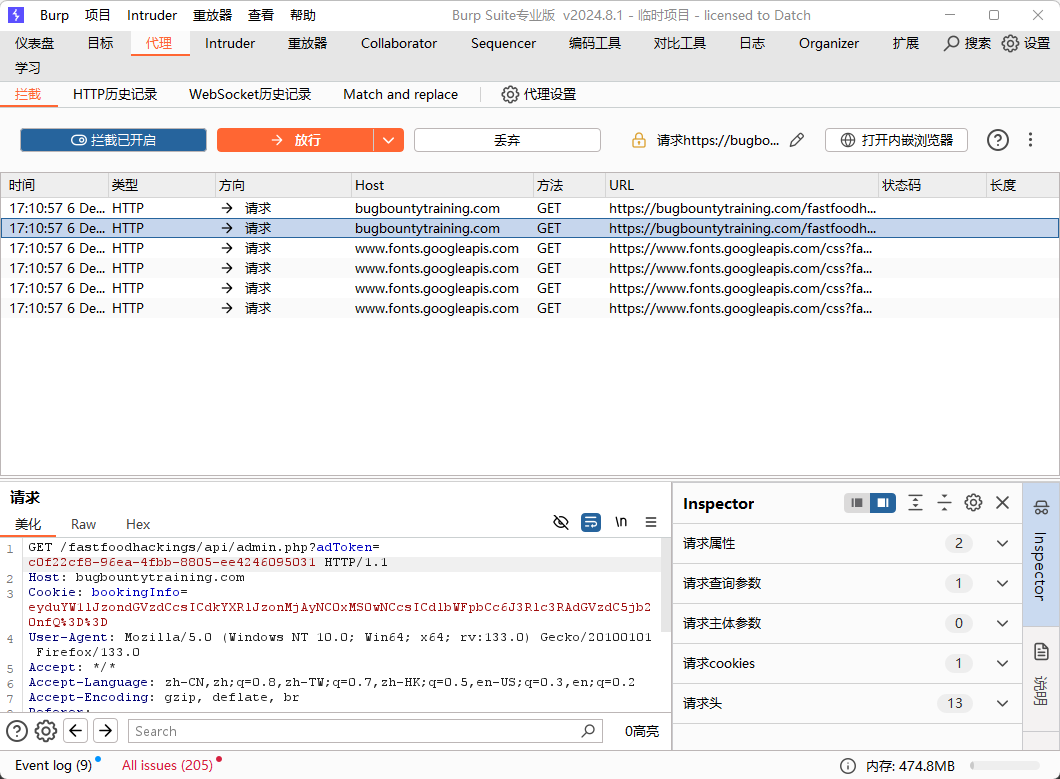

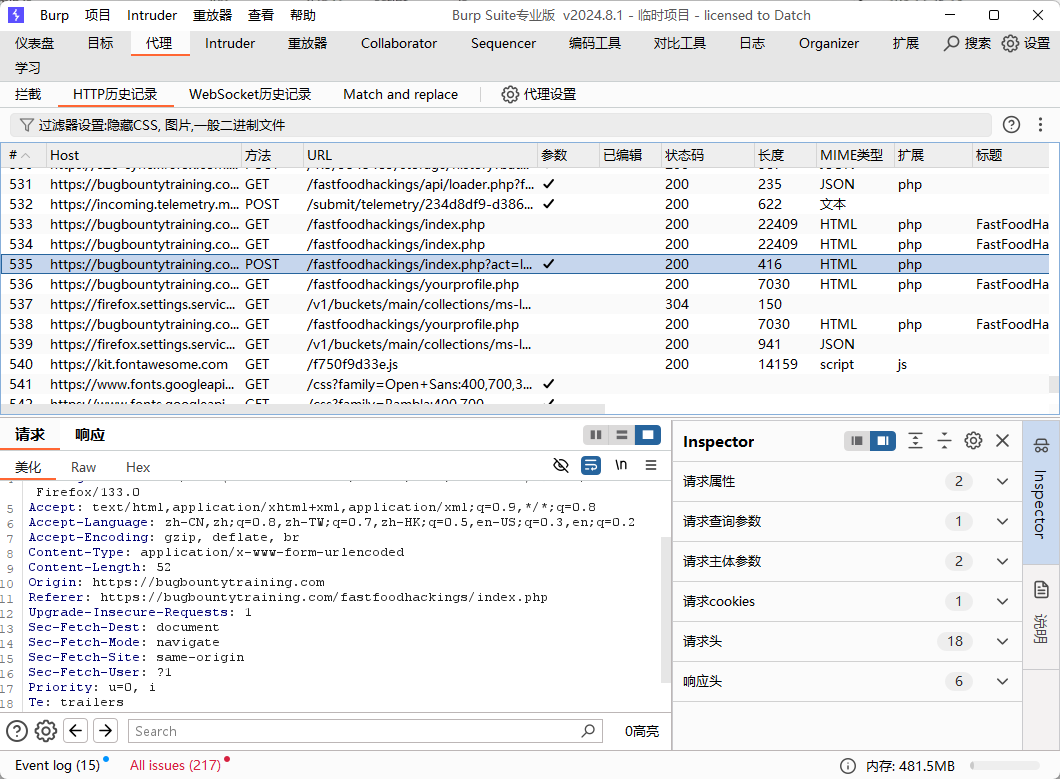

2. Burp 分析 HTTP 历史记录

找到一个跟 /api 目录有关的链接,一般这种出现跟 api 相关的内容都是需要特殊留意的

复制出 URL 地址,浏览器简单访问,发现加载出一堆文件数据,通过 URL 参数判断它是一个 PHP 加载器

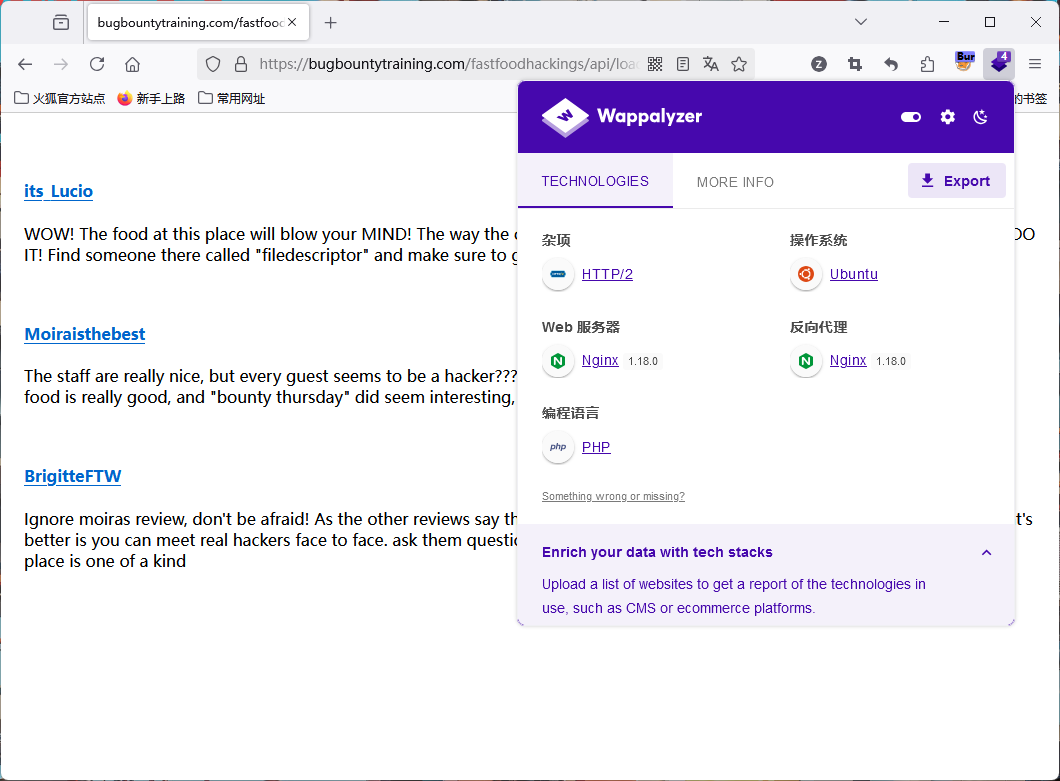

通过 Wappalyzer 插件可以知道网站操作系统是 Ubuntu 系统(Linux系统),通过前面的 Burp 响应包中也同样可以发现

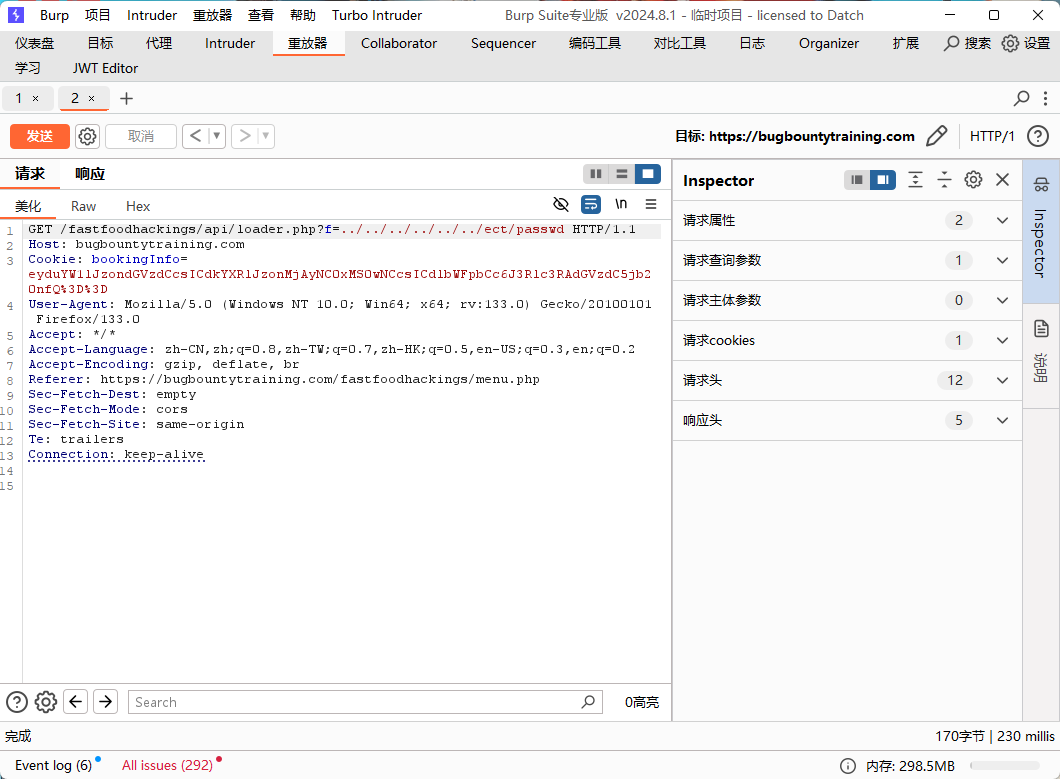

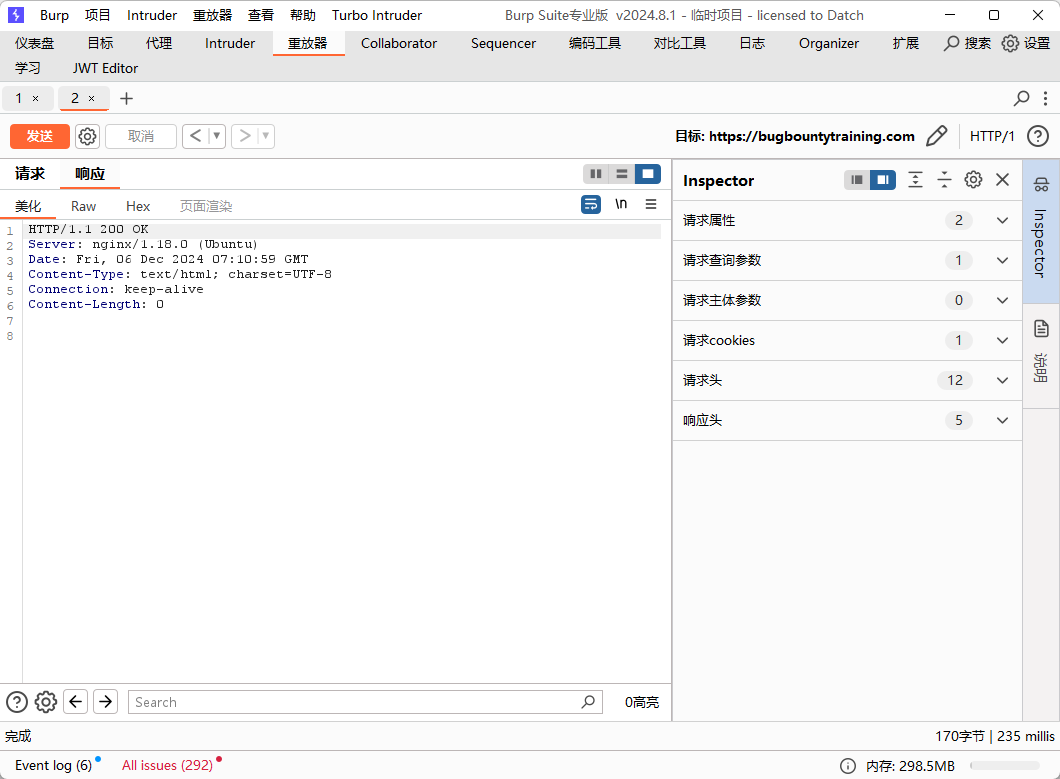

修改参数 f= 在后面追加 ../../../../../../etc/passwd ,使用典型的路径遍历攻击

从响应的结构来看,并未生效

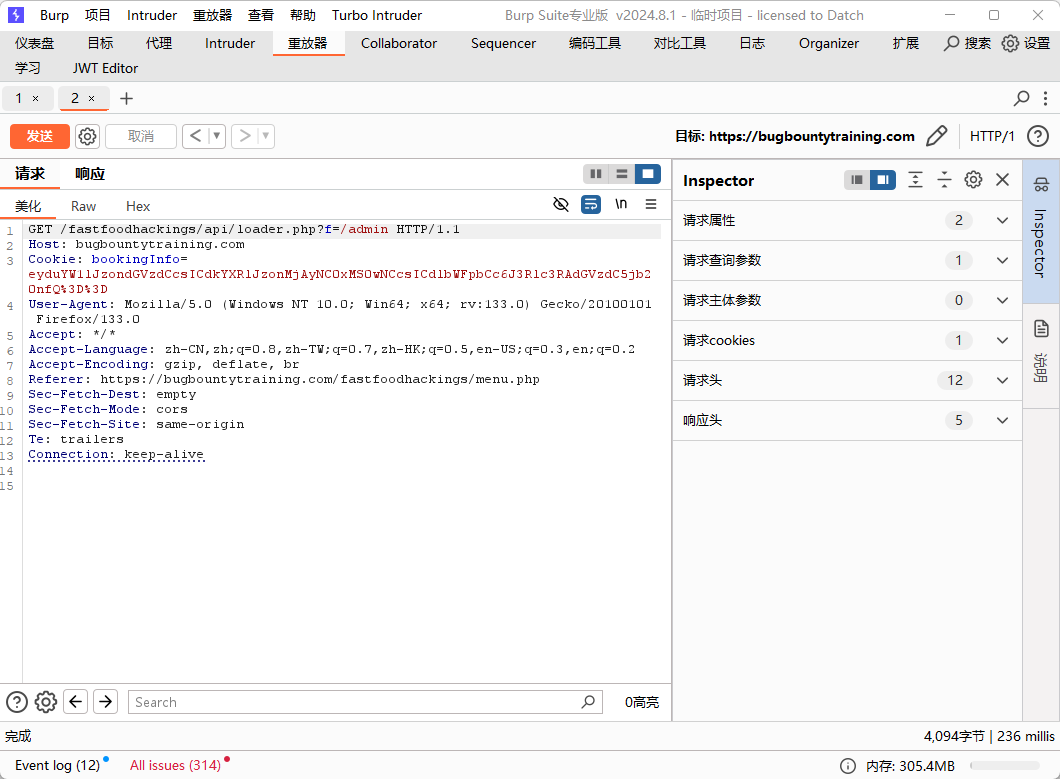

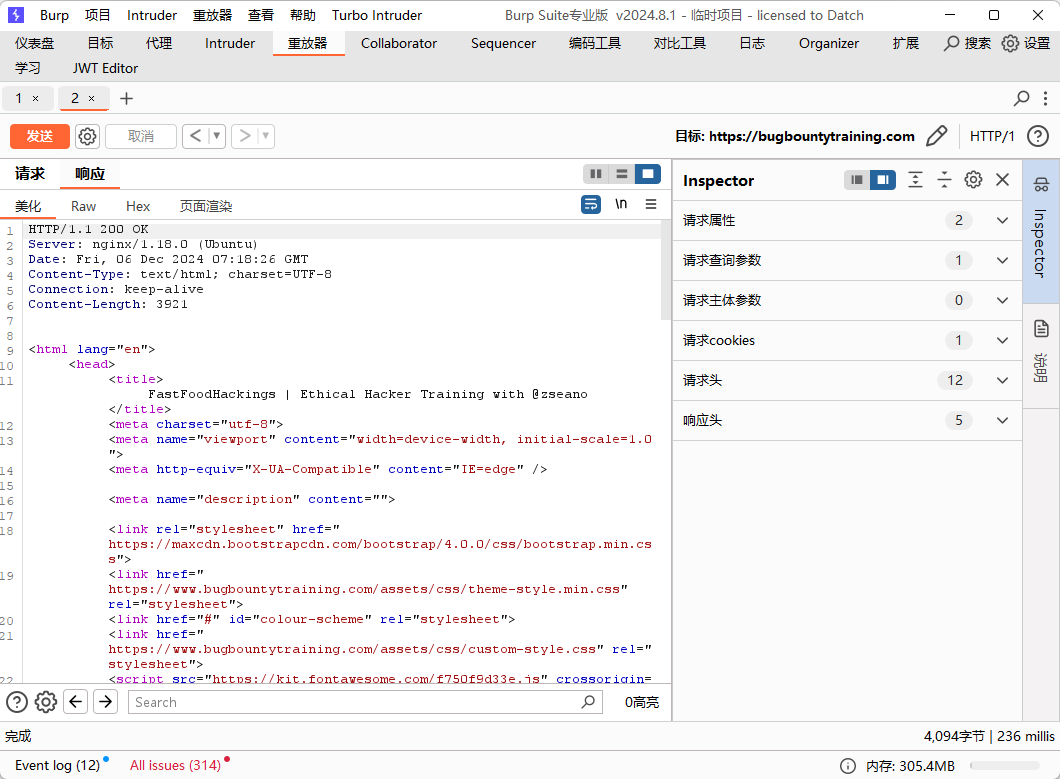

我们从之前的 robots.txt 文件中获得了 /admin 、/go 两个目录,直接访问目录会出现 404 Not Found,尝试通过链接加载文件的方式访问目录

通过响应结果我们可以发现是能够正常访问的

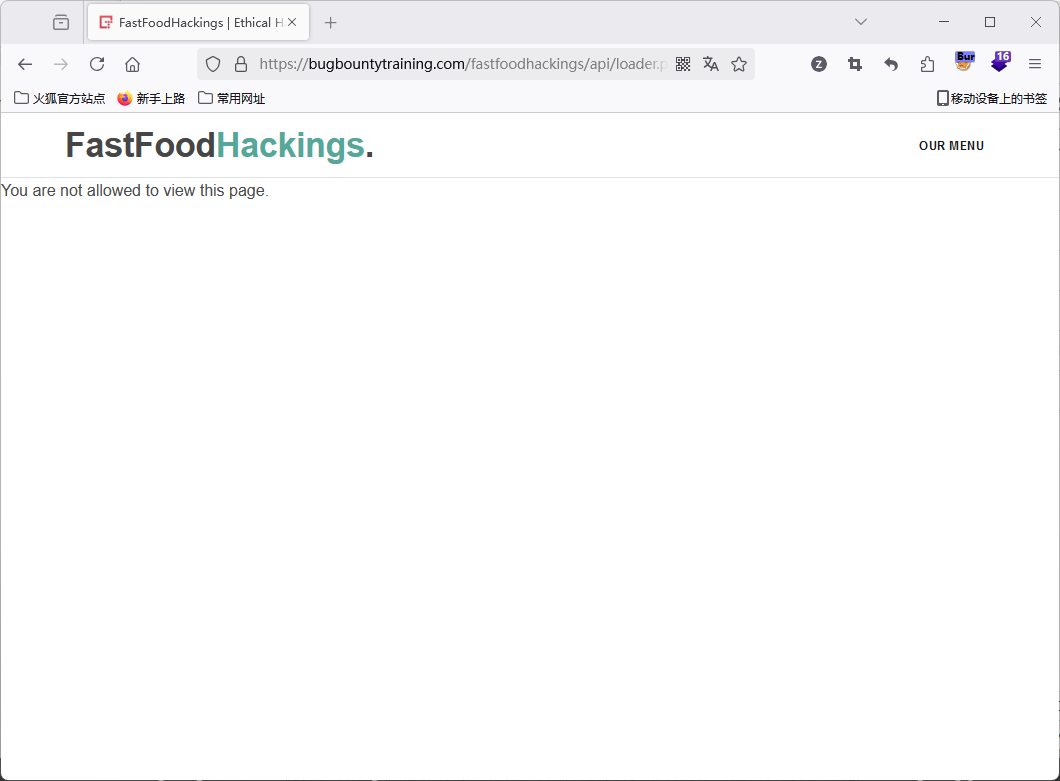

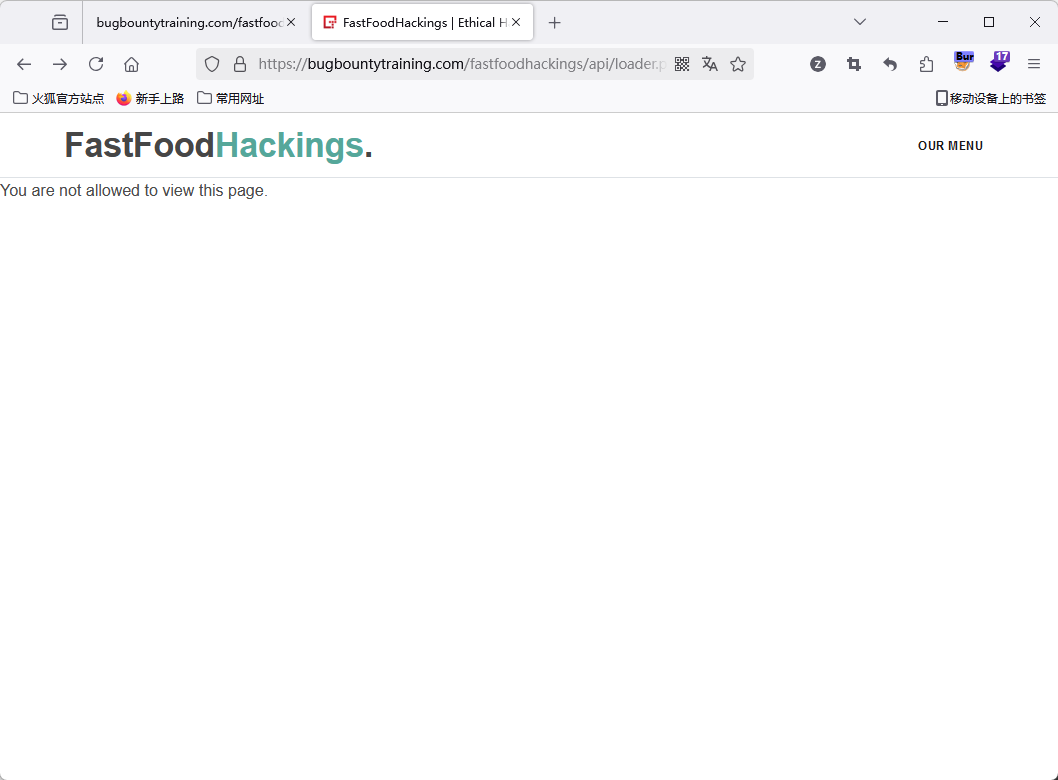

复制 URL 地址,使用浏览器访问显示 You are not allowed to view this page. 您无权查看此页面

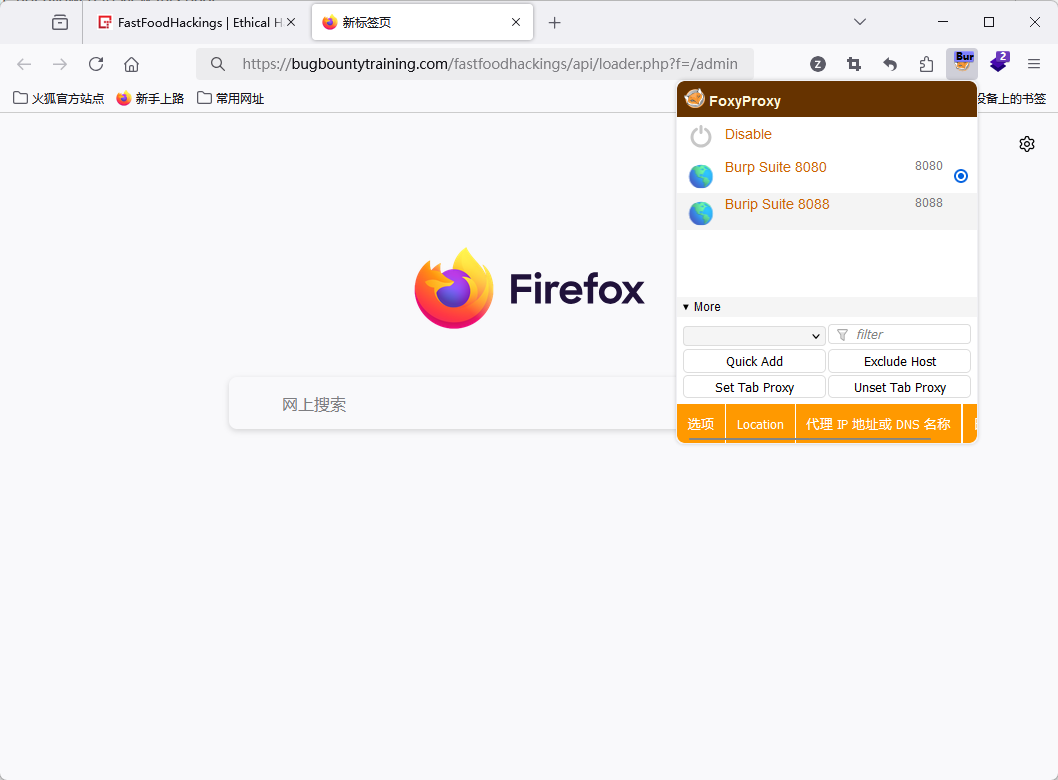

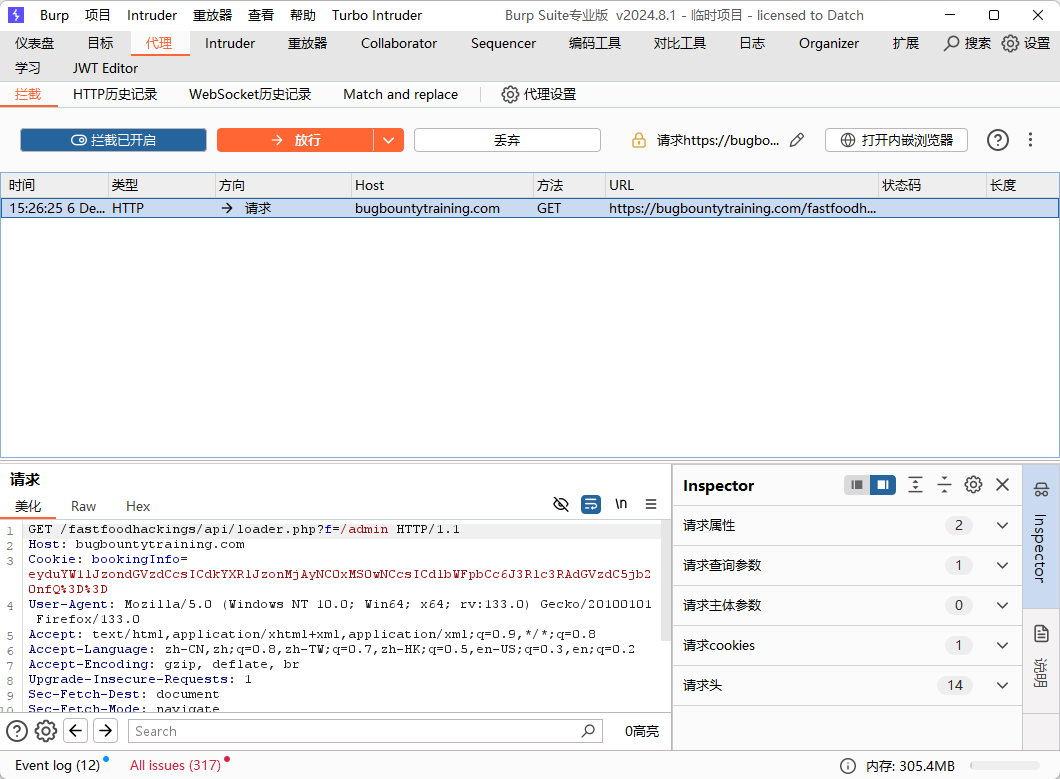

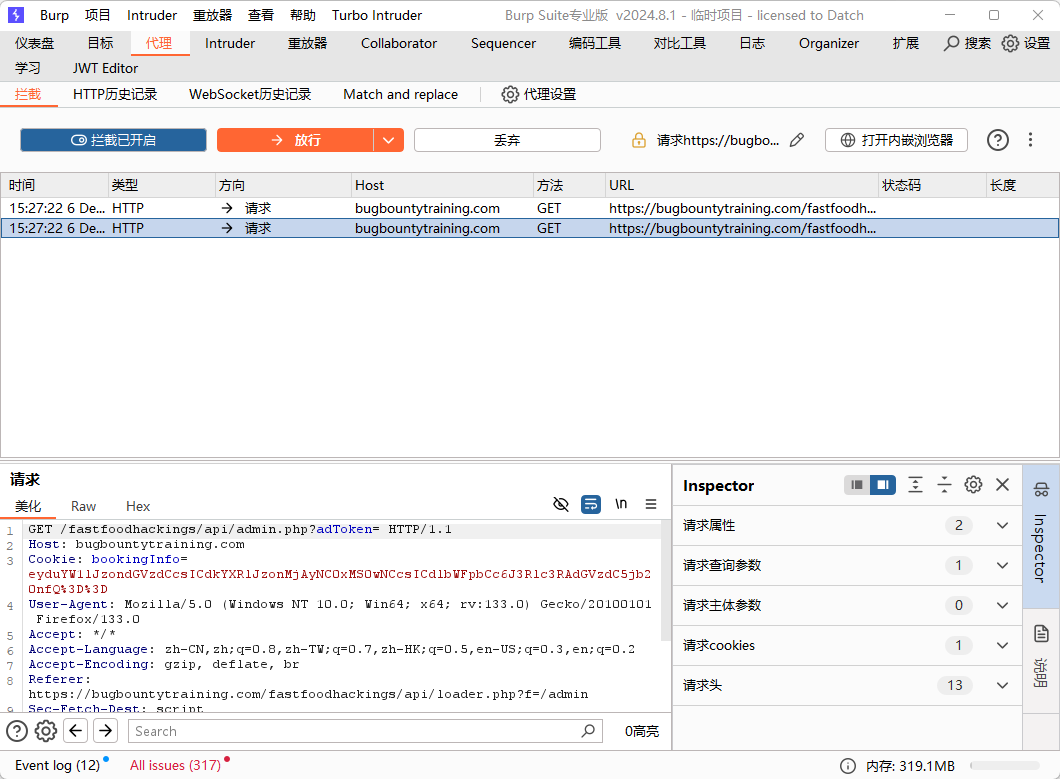

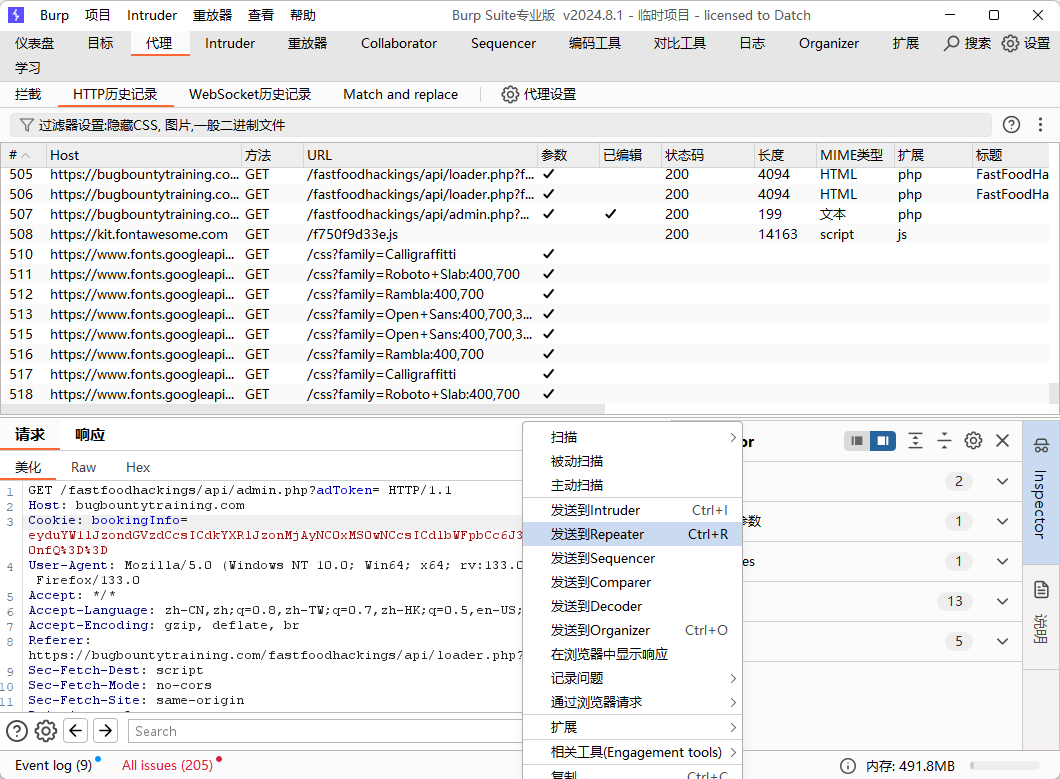

通过抓取访问 https://bugbountytraining.com/fastfoodhackings/api/loader.php?f=/admin 链接的包,找到身份验证的链接

浏览器记得打开 Foxy Proxy 插件,避免错过关键包

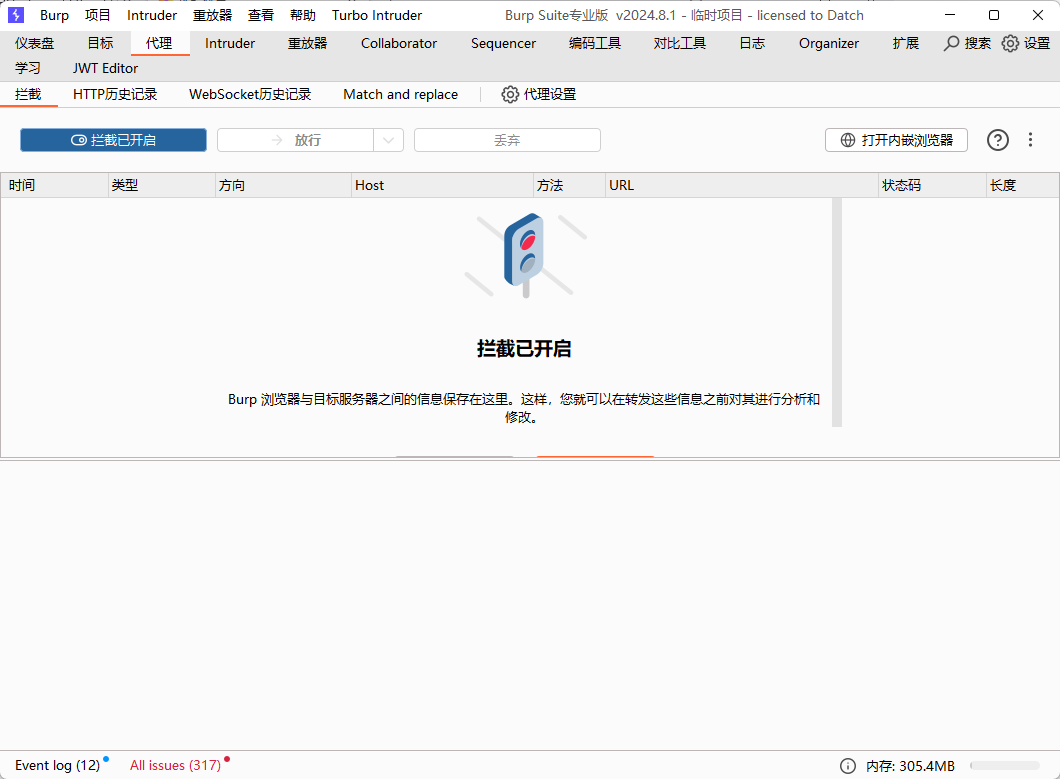

Burp 攻击打开代理——拦截功能,并且浏览器点击回车

拦截到了第一包,点击放行

拦截到了需要进行身份验证的 https://bugbountytraining.com/fastfoodhackings/api/admin.php?adToken= 链接,你可以尝试在 adToken 参数后面接上一些随机字符(例如:123456)进行放包,结果并没有什么不同,我们现在需要获得一个 token 就可以访问后台了

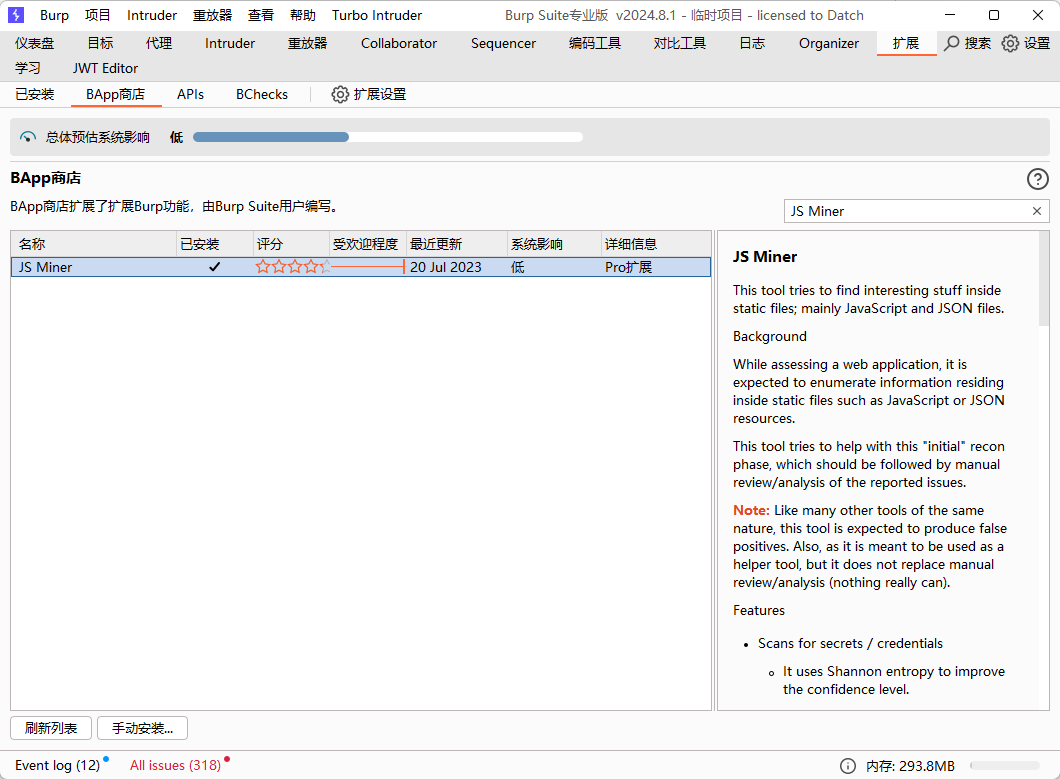

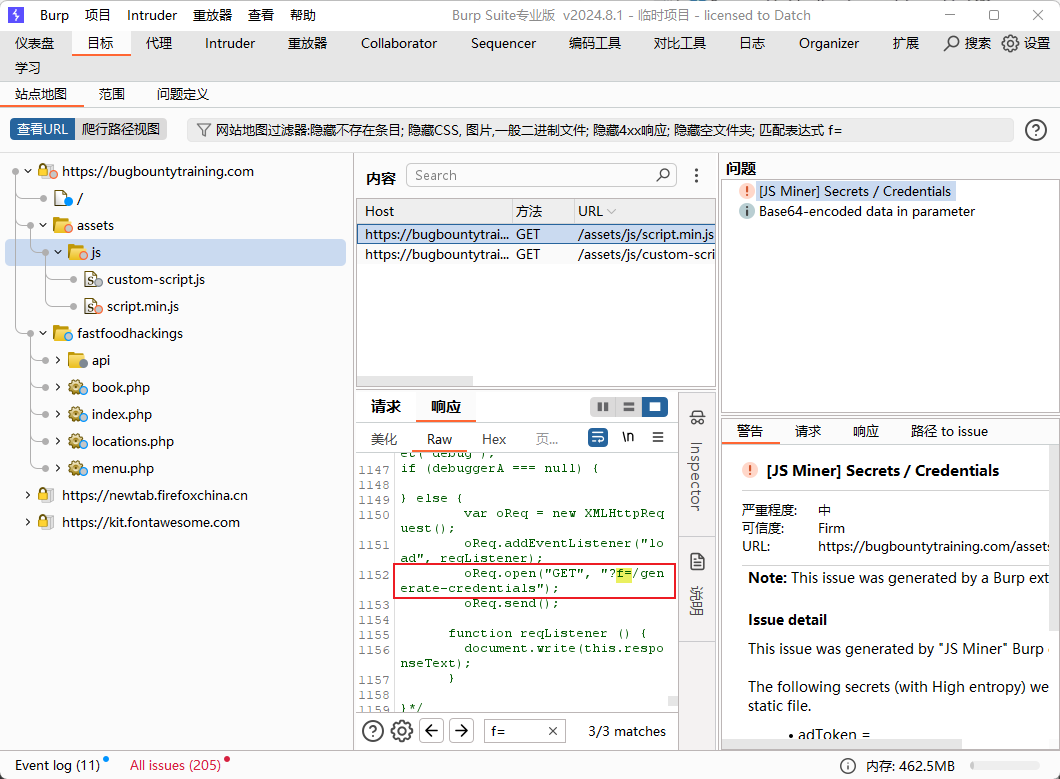

3. 安装 Burp 扩展插件

JS Miner:主要用于辅助渗透测试和安全分析,特别是在处理JavaScript相关的安全问题时

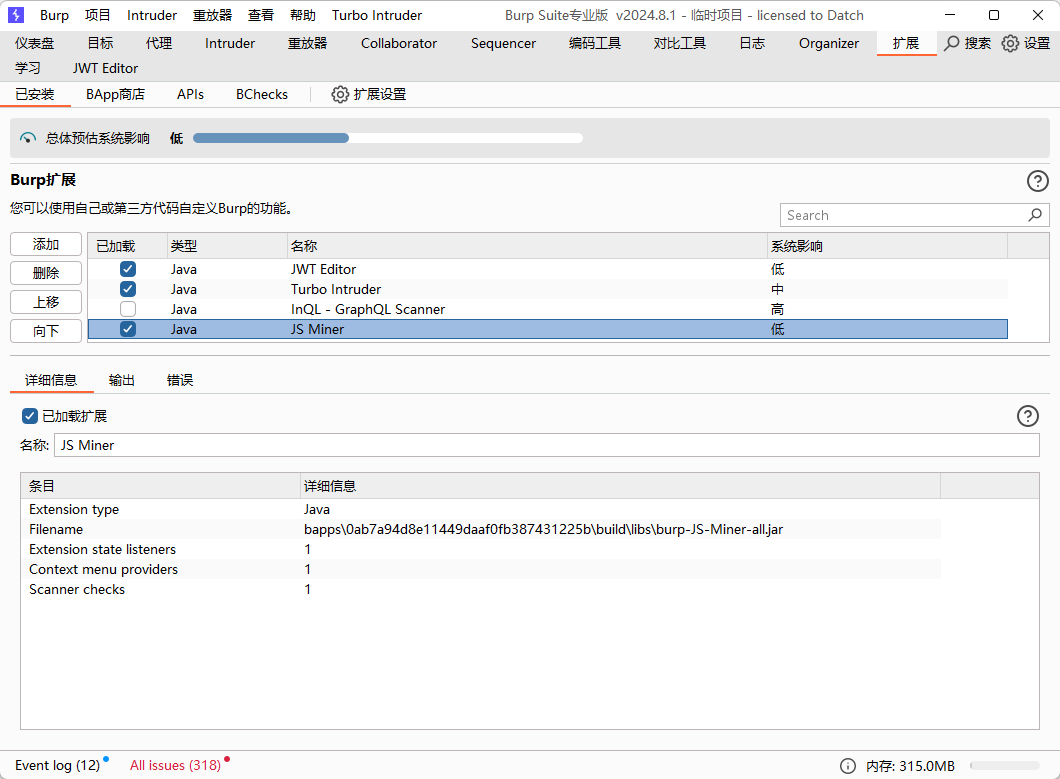

扩展插件安装好后记得启用

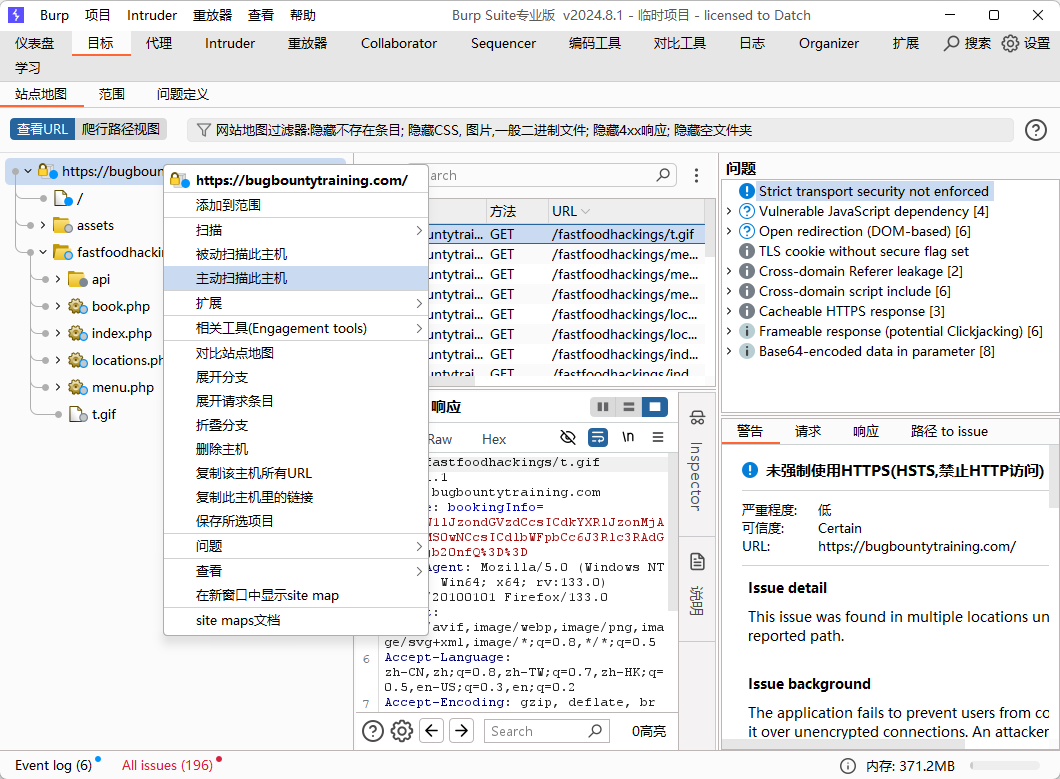

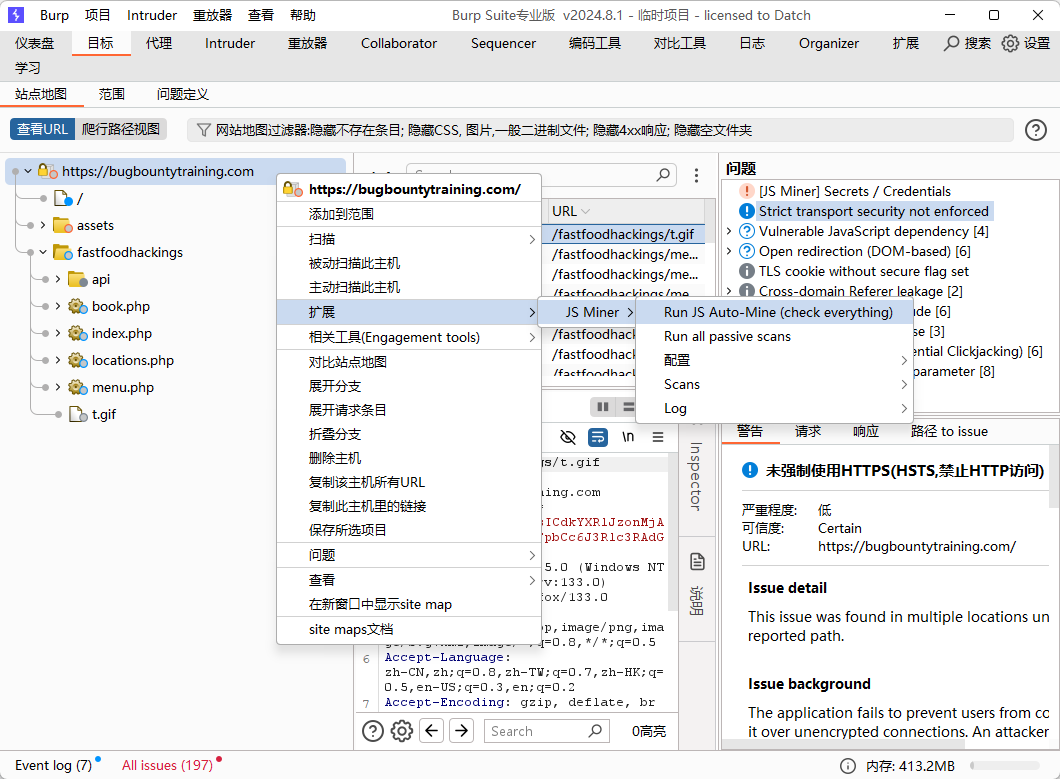

安装成功后 JW Miner 会自动找寻网页中的一些问题,可以尝试主动扫描主机

你也可以手动来启用 JS Mine 扩展插件

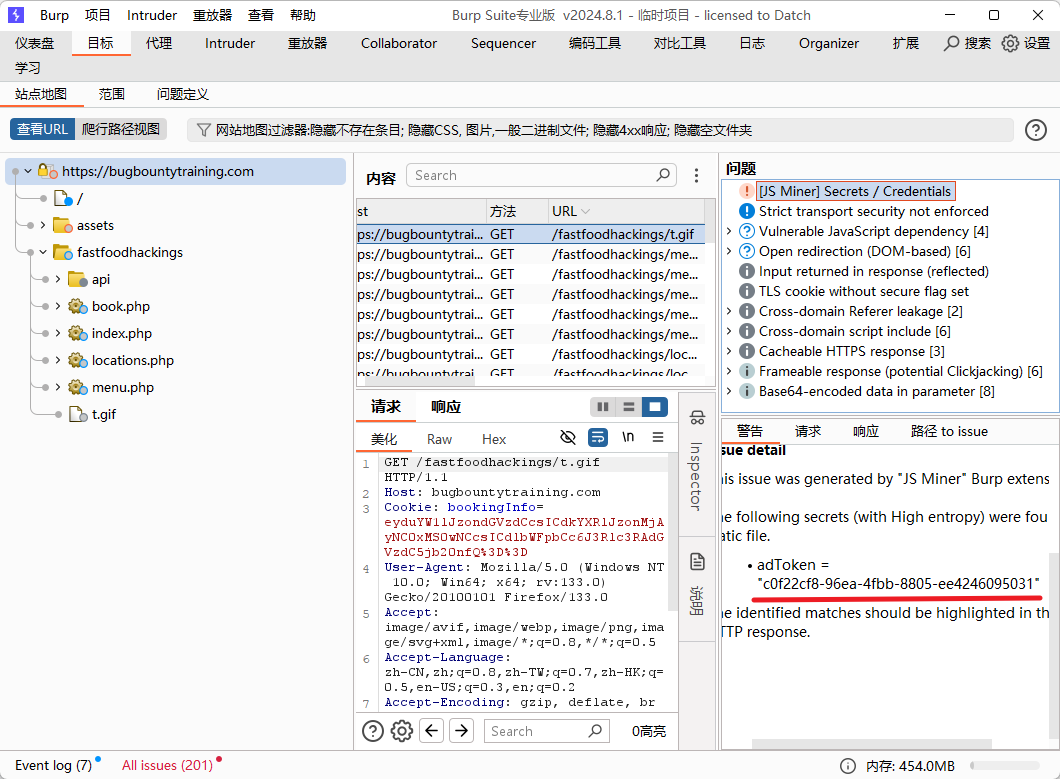

发现一个 adToken 参数的值

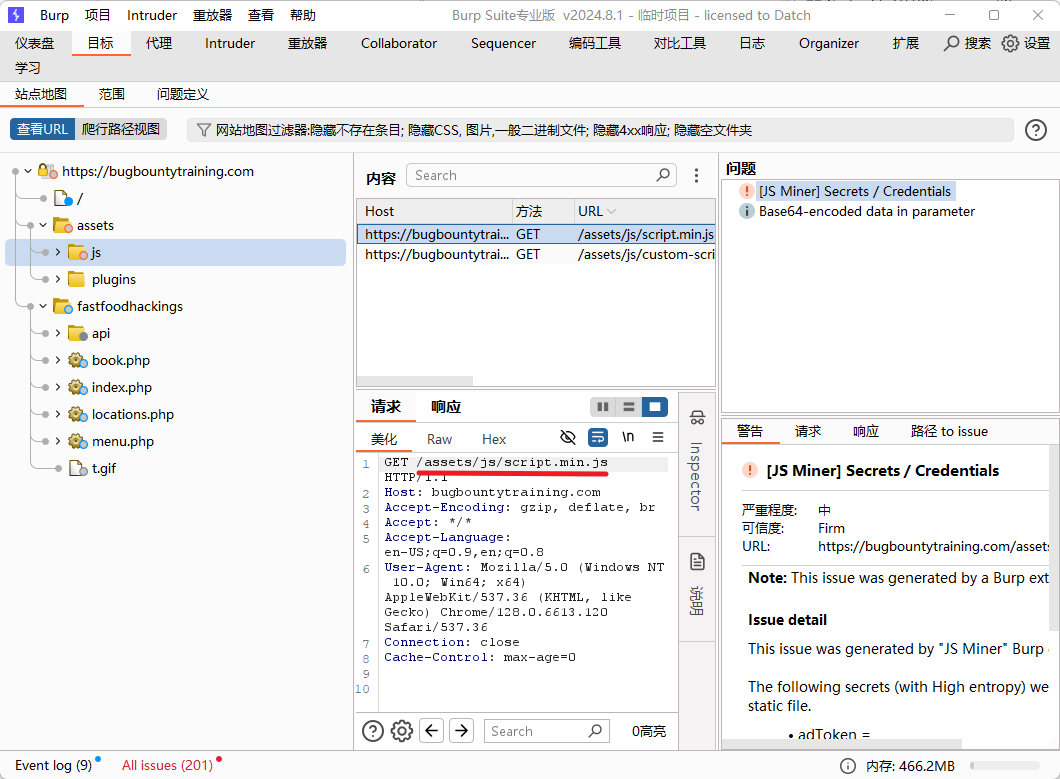

找到出现问题的 JS 文件

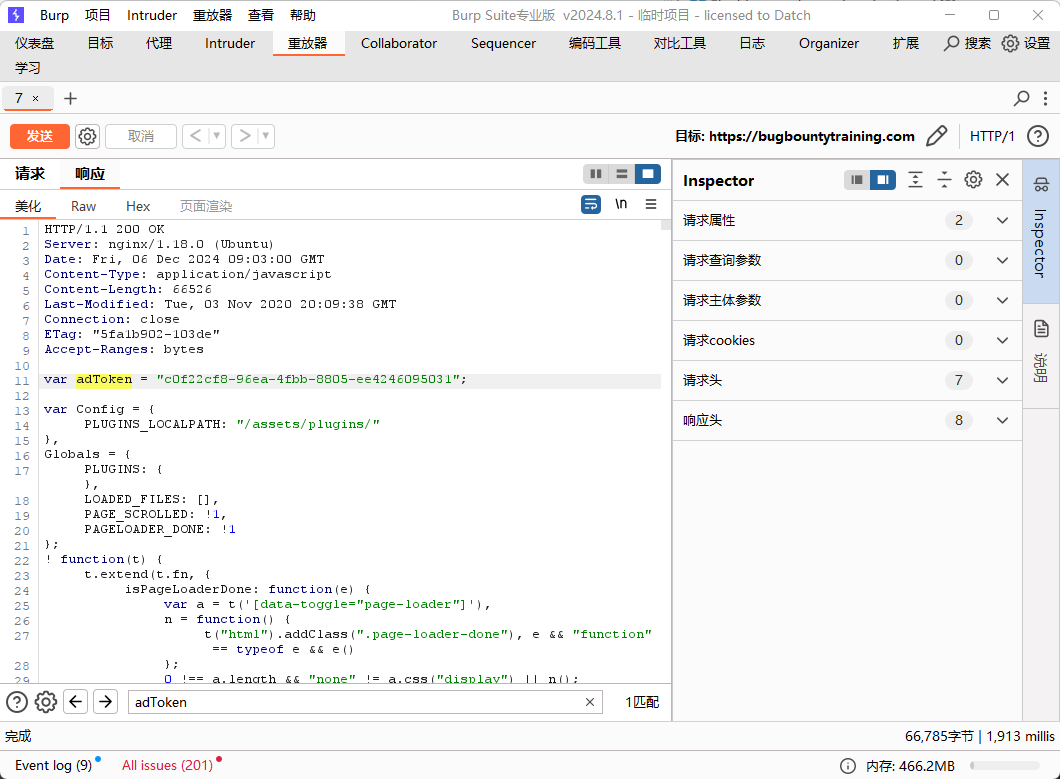

从响应结果里面可以查看到完整的 adToken:c0f22cf8-96ea-4fbb-8805-ee4246095031

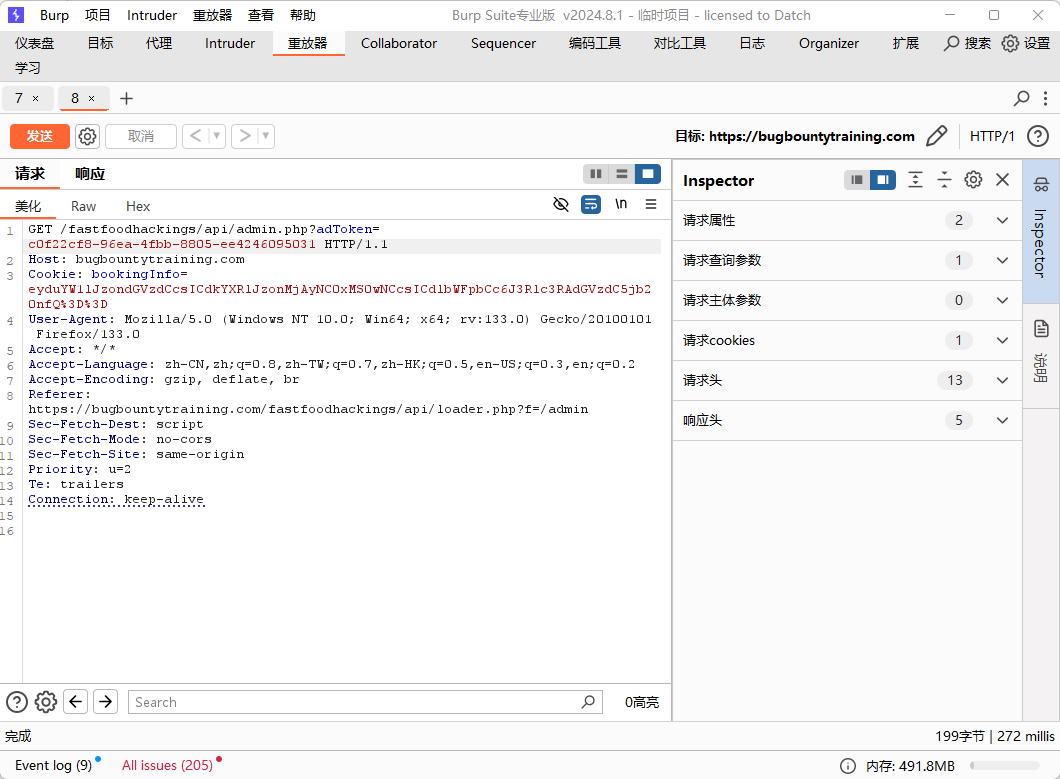

🆗,现在我们拿到了 Token,Burp 拦截访问 https://bugbountytraining.com/fastfoodhackings/api/loader.php?f=/admin 替换后续链接中

https://bugbountytraining.com/fastfoodhackings/api/admin.php?adToken= 的 adToken

即使我们有 Token 发现网页还是没有任何变化(很奇怪)

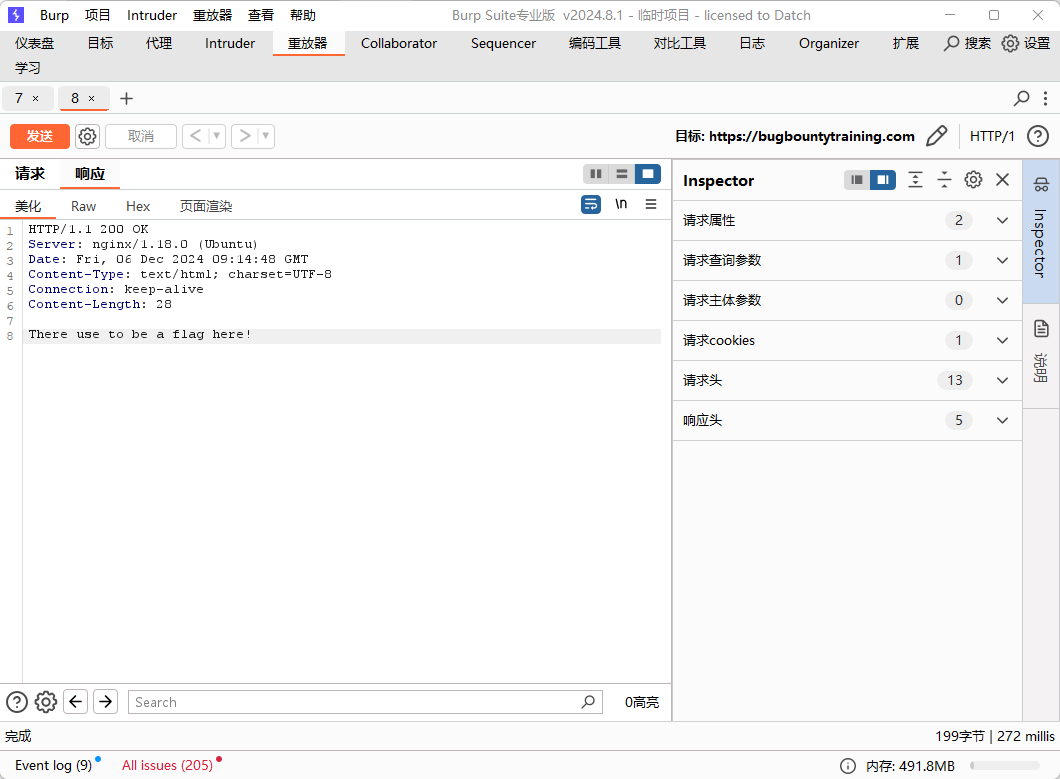

将包发给重放器,再次尝试

修改 adToken 参数,再次尝试发送

🆗,现在我们就可以看到响应结果不一样的页面了,拦截出现了问题

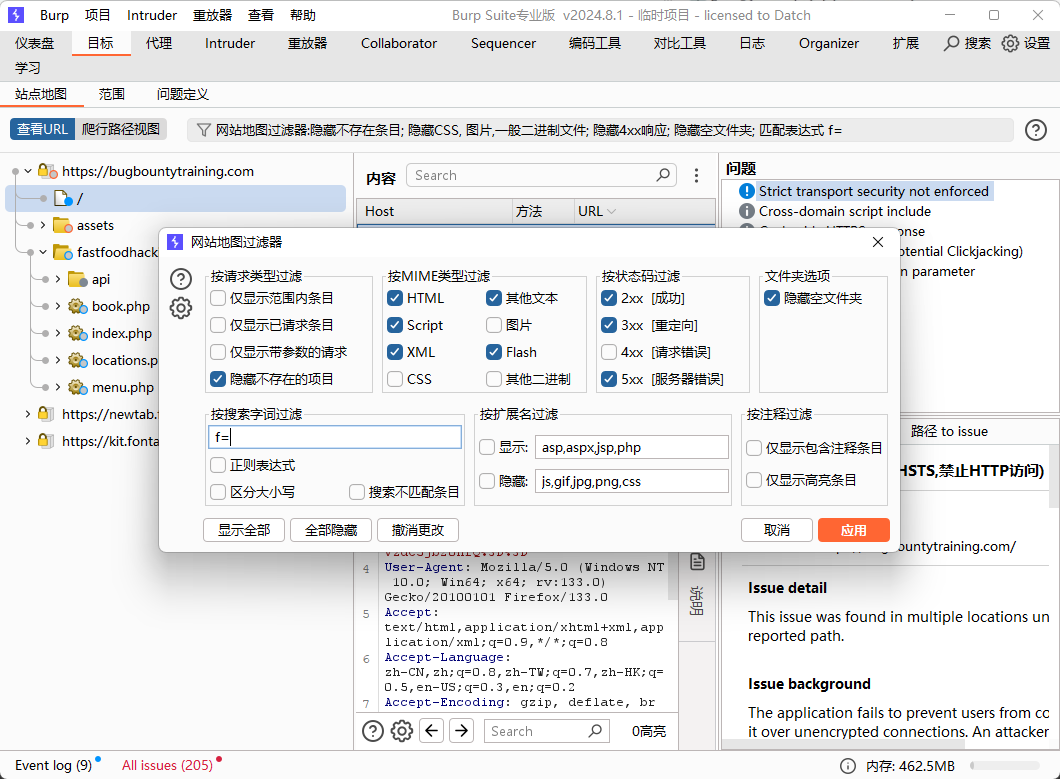

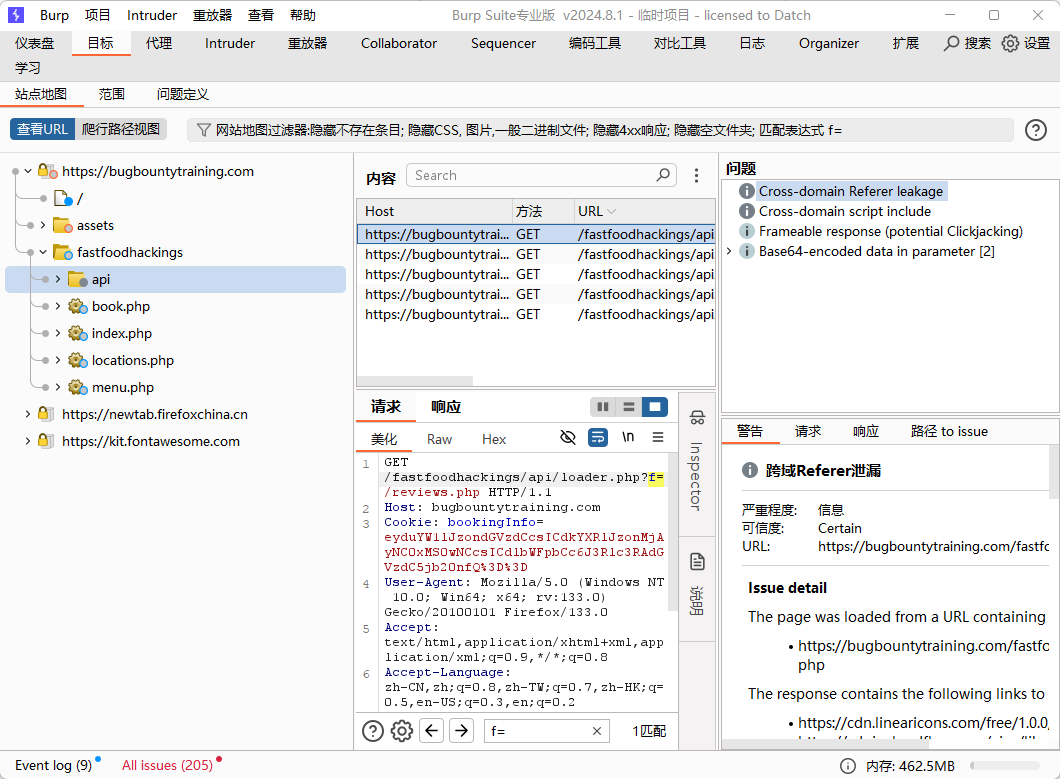

4. 通过特殊参数找文件

过滤存在 f= 参数的文件

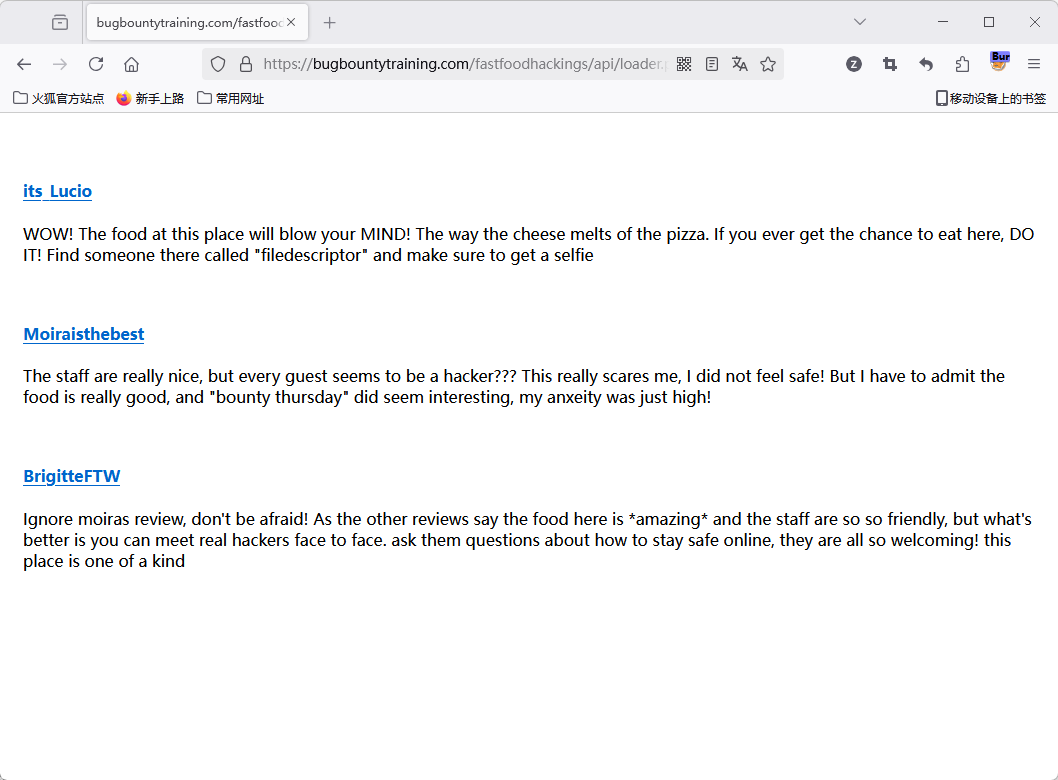

发现一个 reviews.php 文件

又找到一个隐藏文件 /generate-credentials

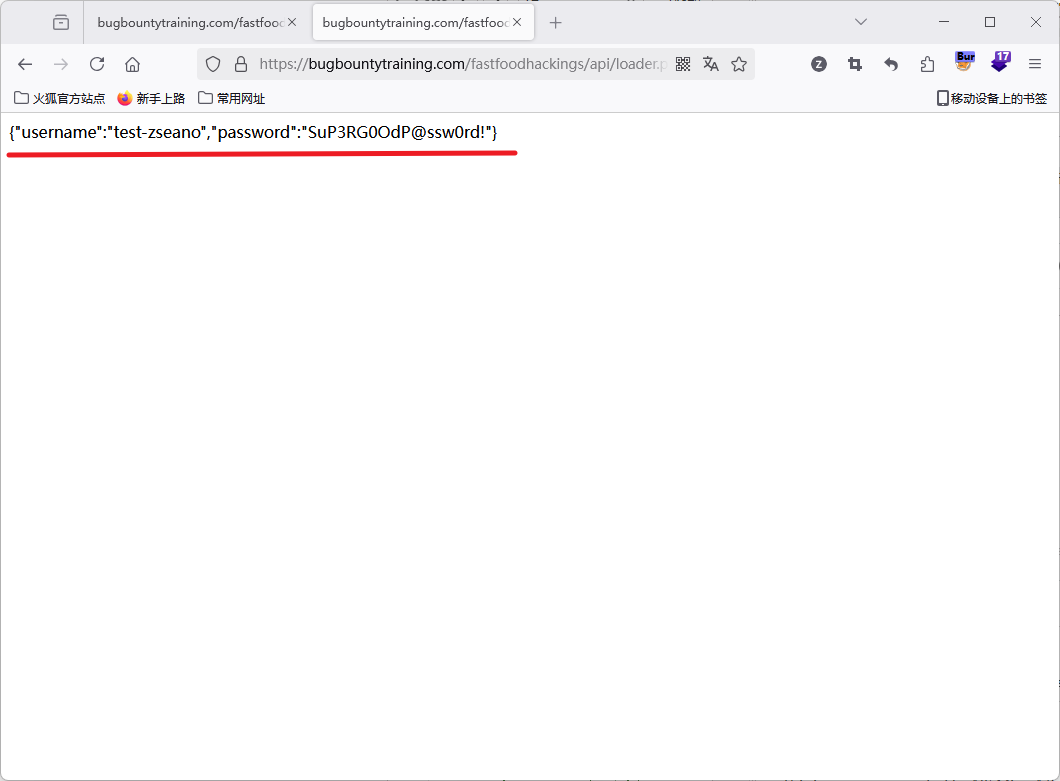

Oh God!通过访问 https://bugbountytraining.com/fastfoodhackings/api/loader.php?f=/generate-credentials 得到了一个测试账户 {"username":"test-zseano","password":"SuP3RG0OdP@ssw0rd!"}

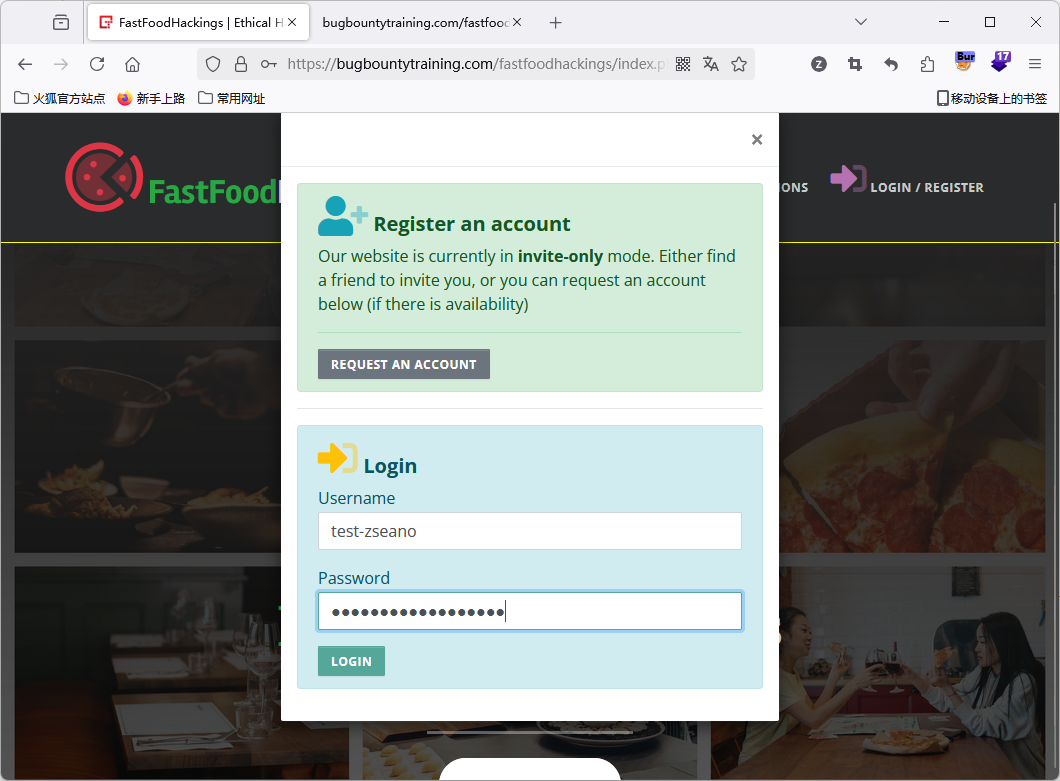

尝试使用测试账户登录网站

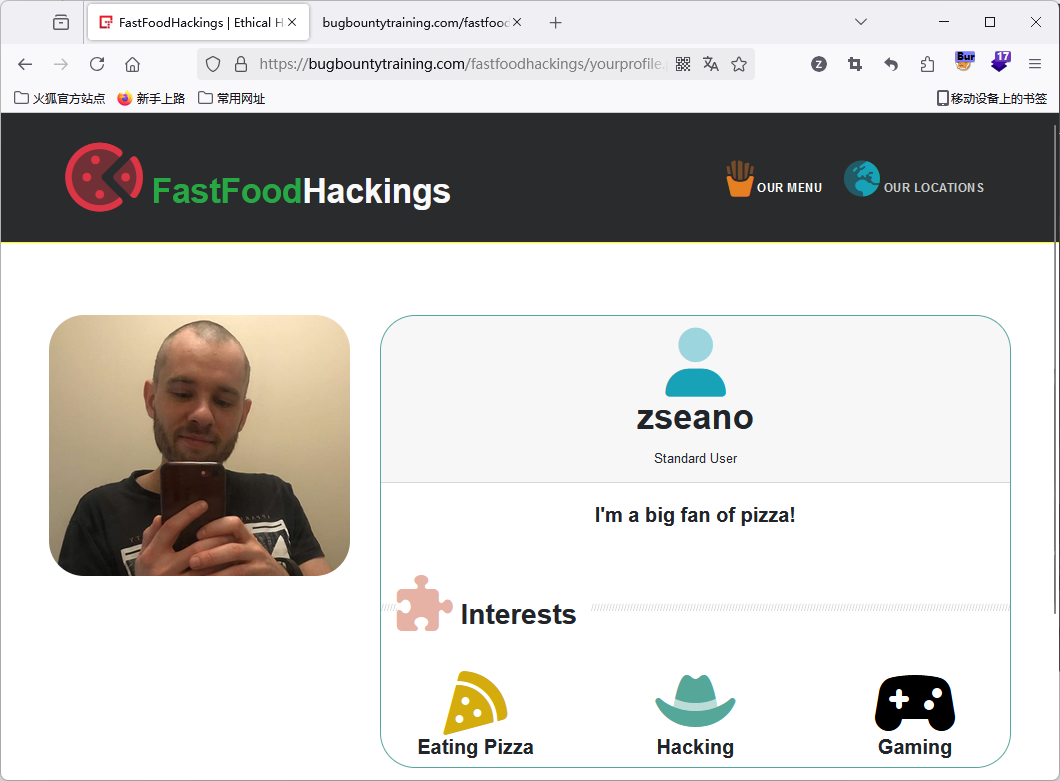

成功登录上

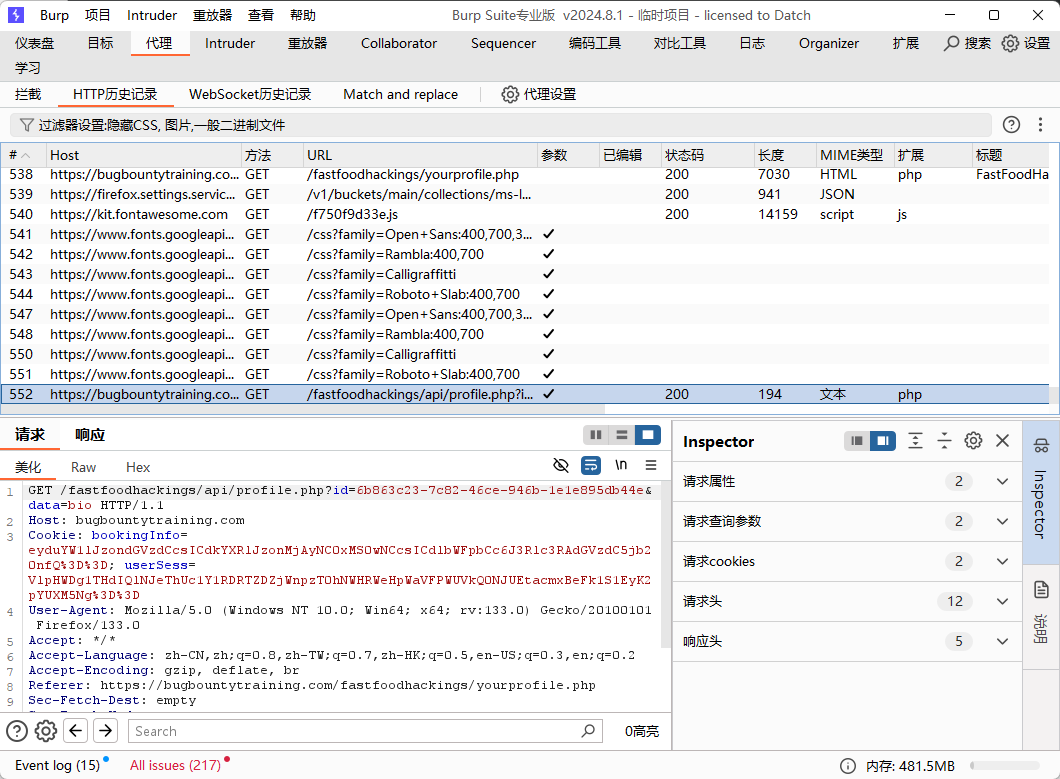

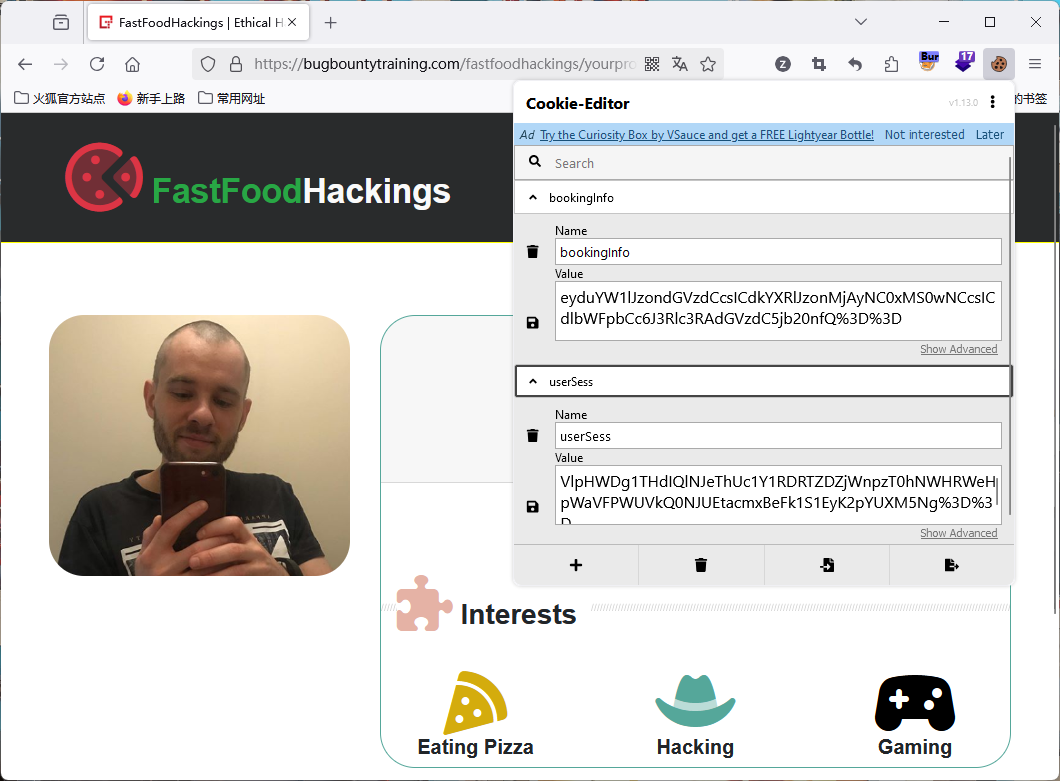

我们获得了成功登录后的 id 和 cookie

往上走可以看到我们登录的请求包

你可以使用 Cookie-Editor 记录保存网站 Cookie

.gif)

.gif)

.gif)